如今Wi-Fi 6時代悄然到來,為高密海量無線接入提供了“以一當十”的支撐平臺,不過對于Wi-Fi的安全卻依舊不能掉以輕心。

實際上,Wi-Fi接入點(AP)、路由器和熱點常常是高度暴露的攻擊面。用戶一不小心就有可能踏進攻擊者設置的Wi-Fi陷阱,為企業造成信息泄露或經濟損失。

小心高仿“雙胞胎”

有調研機構預測,到2022年將有120億臺設備連接到互聯網,其中通過Wi-Fi的連接將占到較大一部分。比如現在美國有74%的Android移動設備流量是通過Wi-Fi傳輸的,而這個比例在我國則更高。

龐大用戶群直接導致了惡意Wi-Fi攻擊的手法不斷翻新。例如,讓人難分真假的“惡意雙胞胎AP”來釣魚。使用此種手法的攻擊AP,往往在SSID(網絡名稱)上做手腳,其會采用模仿合法AP的SSID,設置一個高仿SSID,就像下圖所示一樣。

一旦用戶沒注意連到假冒的惡意AP上,攻擊者就可以發動中間人(MitM)攻擊進而攔截流量,竊取證書,將惡意代碼注入受害者瀏覽器,甚至可把受害者重定向到惡意網站等操作。

對,AP也能耍“流氓”

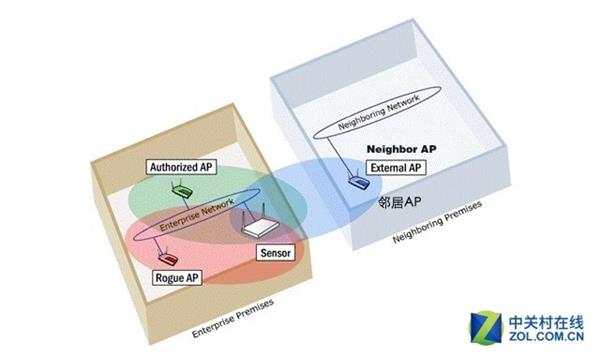

除了上面常見的“惡意雙胞胎AP”釣魚手法,還有一種被稱為流氓AP(Rogue AP)的存在。流氓AP是指那些未經網管明確授權,卻私自通過企業內網的以太網口連接進企業網絡的AP、無線路由等非法私接設備。

出現此種情況常常是企業內部員工的違規操作,私自將Rogue AP連接到授權網絡上,而有心的攻擊者則正可通過Rogue AP繞過企業網絡的邊界防護,在內網中暢行無阻。

為了防止此種情況出現,企業Wi-Fi系統必須具備相應的防私接檢測能力。一旦偵測到私接設備,要能夠阻止Rogue AP獲得對LAN的訪問,同時阻斷Wi-Fi客戶端與其關聯,直至將之移除掉才行。

“隔壁老王”的AP也得防

在了解了惡意雙胞胎AP、流氓AP攻擊后,實際還有一種鄰居AP(Neighbor AP)會給企業網絡帶來威脅。顧名思義,鄰居AP就是指那些在公司旁的餐館、咖啡店內部署的外部AP。

當員工使用企業授權過的移動客戶端連接到這些咖啡店網絡的鄰居AP時,自然能夠繞過公司防火墻設置的邊界安全和安全限制,將威脅輕松帶進企業內網。

而這實際上是根本不需要什么黑客技巧的。而為了防止此種問題出現,企業必須能夠自動對公司管理的授權客戶端設備進行分類認證,阻止其連到其他外部SSID上,除非那些IT網管定義過的。

AP配置錯誤太恐怖

如果說惡意攻擊防不勝防的話,那么網管不小心將AP配置錯誤這種問題則應該盡量地避免了。比如忘給公司Wi-Fi設置無線加密,任何人都能通過開放SSID進入,顯然可能會將敏感信息暴露給攻擊者。

這時就需要AP設備具備基本的設備策略提醒,對此類未加密的人為事故進行有效提示,來防范于未然。